Проблема фишинговых и вирусных рассылок через электронную почту всегда была одной из ведущих в ИТ безопасности!

Один из самых распространенных методов заражения ИТ структуры компании - через пользователя через электронную почту. Далее попав в корпоративную сеть злоумышленник или вирус может разворачивать свою деятельность в поиске следующих шагов для дальнейшего проникновения или для уничтожения данных.

Мы не раз становились свидетелями, когда данные компании шифровались и требовался выкуп за их расшифровку, а начиналось всё с обычного интереса пользователя, что же ему такое прислал Fedex или Укрсиббанк или его одноклассник из соцсети.

На что нужно обратить внимание:

1. Письмо адресовано не вам или вами не было запрошено. По умолчанию все такие письма должны восприниматься как потенциально опасные.

2. В письме адрес отправителя не соответствует реальному адресу компании. Например 3М шлёт с адреса какого-то завода по аккумуляторам из России.

Однако особо качественные рассылки могут имитировать правильные адреса отправки, так что полагаться только на это не стоит.

3. В письме используются вложения с непонятными архивами, в которых есть исполняемые файлы с расширением <имя файла>.exe или <имя файла>.bat или сложные структуры с несколькими точками а так же документы офисных программ (word, exel)

4. В письме запрашивают какие-то личные или корпоративные данные. Как пример - ваши айтишники просят сменить пароль в вашей почте. Но источник письма - НЕ ваши айтишники.

Сопоставление любого пункта из существующих выше должно вас насторожить, а совпадение двух из них однозначно требует подключения ИТ специалиста.

Примеры таких писем, которые в том числе уже попадают вам в ящики я привел в картинках.

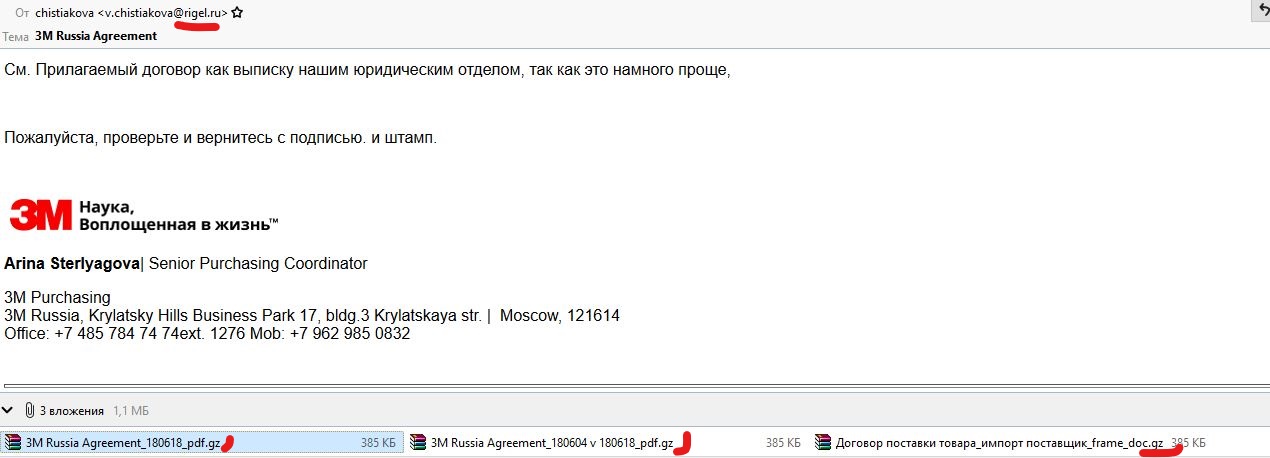

1-й скриншот - письмо от якобы 3М. Я пометил цветом неправильный адрес отправителя, непонятные вложения и отсутствие понятного получателя, хотя письмо, якобы, не рассылка, а отправлялось конкртеному человеку или конкретной компании.

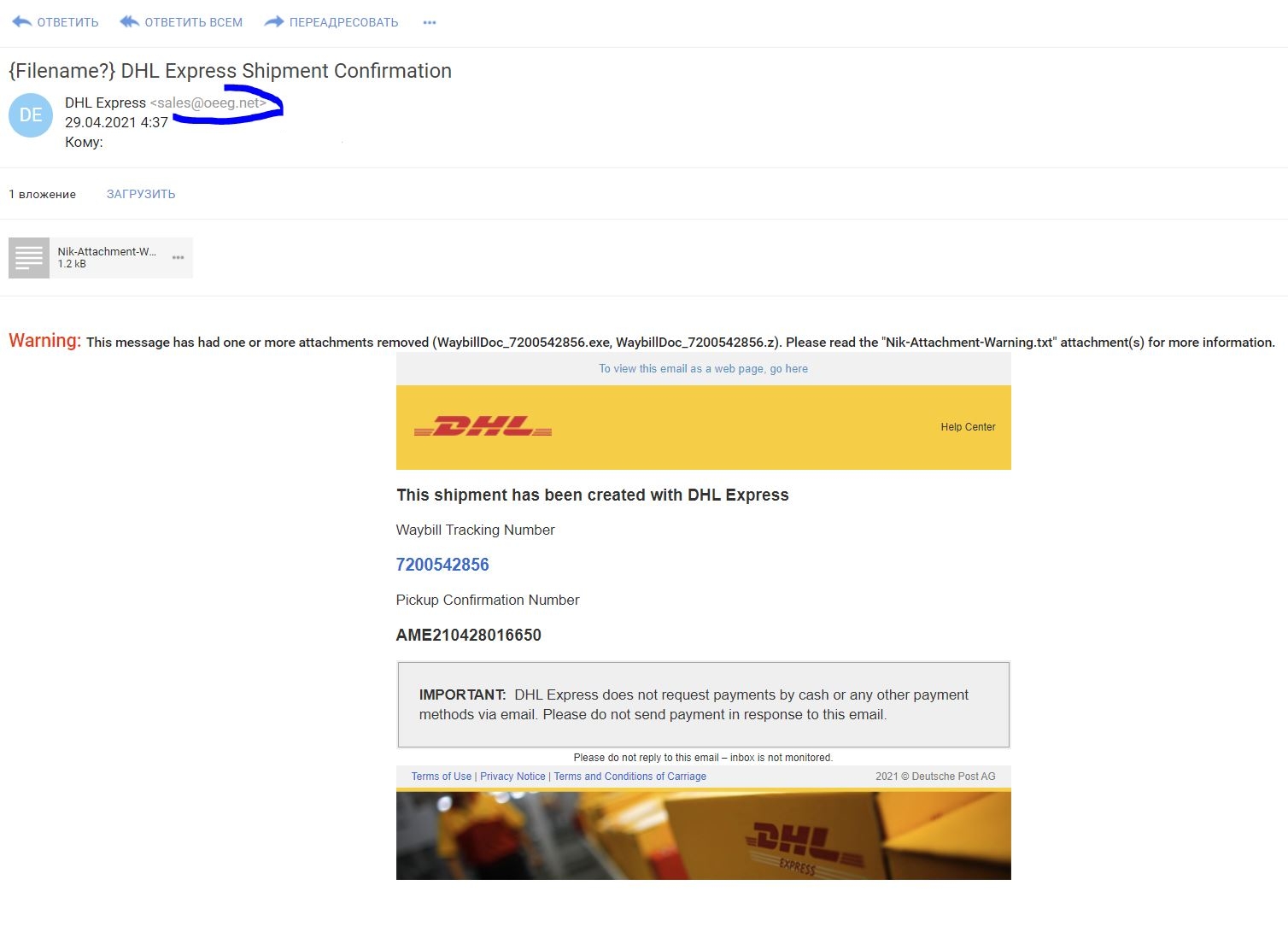

2-ой скриншот - псевдо DHL. Там мы видим неправильный адрес отправки и отработала система проверки вирусов в электронной почте, предупредив пользователя, что во вложении содержался вирус. К сожалению мы не можем надеятся на такие системы, они далеко не всегда справляются с новыми вирусами.

2-ой скриншот - псевдо DHL. Там мы видим неправильный адрес отправки и отработала система проверки вирусов в электронной почте, предупредив пользователя, что во вложении содержался вирус. К сожалению мы не можем надеятся на такие системы, они далеко не всегда справляются с новыми вирусами.

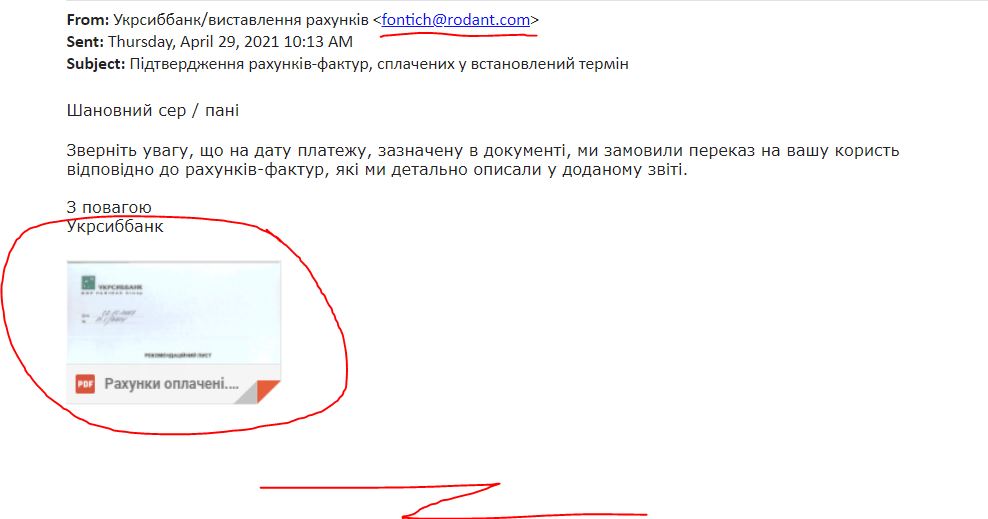

3-ий скриншот, псевдо Укрсиббанк. Тут стандартно "левый" домен, нет ни подписи ни каких либо конкретных данных в письме. Зато есть красивый архив, которому сделали картинку, похожую на документ от Укрсиб. А в архиве красивый вирус